CAPTCHA giả mạo đang trở thành một phương thức tấn công tinh vi, và bài viết này phân tích một trường hợp cụ thể để giúp game thủ, biên tập viên và quản trị viên web nhận diện và phòng tránh. Từ khóa chính: CAPTCHA giả mạo, phishing clipboard, mã độc qua CMD.

Phần mở đầu: trong một email công việc ngắn, tác giả nhận được thông báo rằng một trang tin có đăng bài kèm thông tin liên hệ của họ — một mẫu tin nhắn dễ khiến người dùng click vào link. Email đó dẫn tới một trang web trông như báo mạng nhưng nhanh chóng hiện CAPTCHA “Cloudflare” yêu cầu bạn mở Command Prompt và dán nội dung clipboard để xác nhận. Đây không phải CAPTCHA hợp lệ mà là một mưu đồ lừa khiến nạn nhân chạy lệnh tải mã độc (malware) từ máy chủ tấn công.

Email giả và những dấu hiệu dễ nhận biết

Ba yếu tố trong email khiến nó đáng ngờ:

- Định dạng giống chiêu lừa trên mạng xã hội: câu chữ ngắn, kích thích tò mò để click vào link (social engineering).

- Tên hiển thị không khớp với địa chỉ gửi; domain .cl (Chile) không liên quan tới nội dung thông báo.

- URL có khoảng trắng trước “.com” — thủ thuật né quét tự động của Gmail và bộ lọc (URL obfuscation).

Những chi tiết này là các chỉ báo cơ bản khi xác định email phishing. Người dùng nên coi mọi thư bất ngờ là nguy cơ và không nhấn link hoặc tương tác nếu không xác minh nguồn.

Kiểm tra tên miền, Wayback Machine và sandboxing

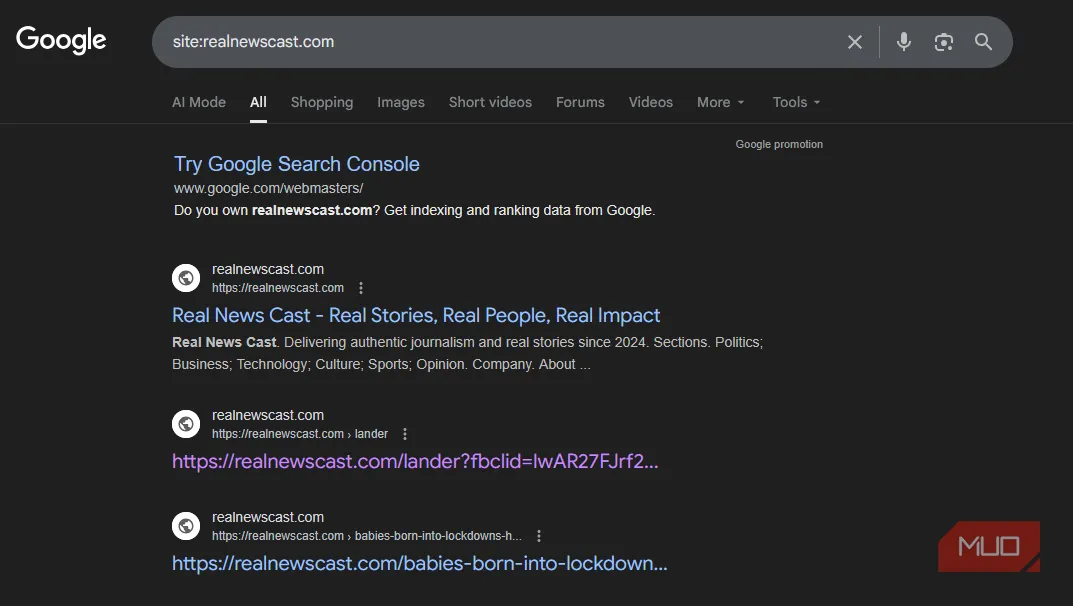

Thay vì tương tác trực tiếp, tác giả thực hiện tìm kiếm site: trên Google để xem phạm vi nội dung và dùng Wayback Machine (Internet Archive) để kiểm tra lịch sử hiển thị của trang. Kết quả cho thấy trang tồn tại nhiều bản chụp khác nhau: lúc là trang đậu tên miền (parked), lúc mô phỏng báo mạng nhưng nội dung kém chất lượng — dấu hiệu của trang rác hoặc trang bị xâm nhập.

Để an toàn, tác giả khởi chạy một máy ảo (virtual machine) hoặc sandbox để truy cập mà không nguy hiểm cho hệ thống chính. Đây là quy trình chuẩn khi phân tích trang nghi ngờ (safe analysis).

Kết quả tìm kiếm site trên Google cho tên miền lừa đảoalt: Kết quả tìm kiếm site: trên Google cho tên miền lừa đảo, minh họa kiểm tra domain và nội dung trang

Kết quả tìm kiếm site trên Google cho tên miền lừa đảoalt: Kết quả tìm kiếm site: trên Google cho tên miền lừa đảo, minh họa kiểm tra domain và nội dung trang

Cơ chế CAPTCHA giả và hiểm họa thực tế

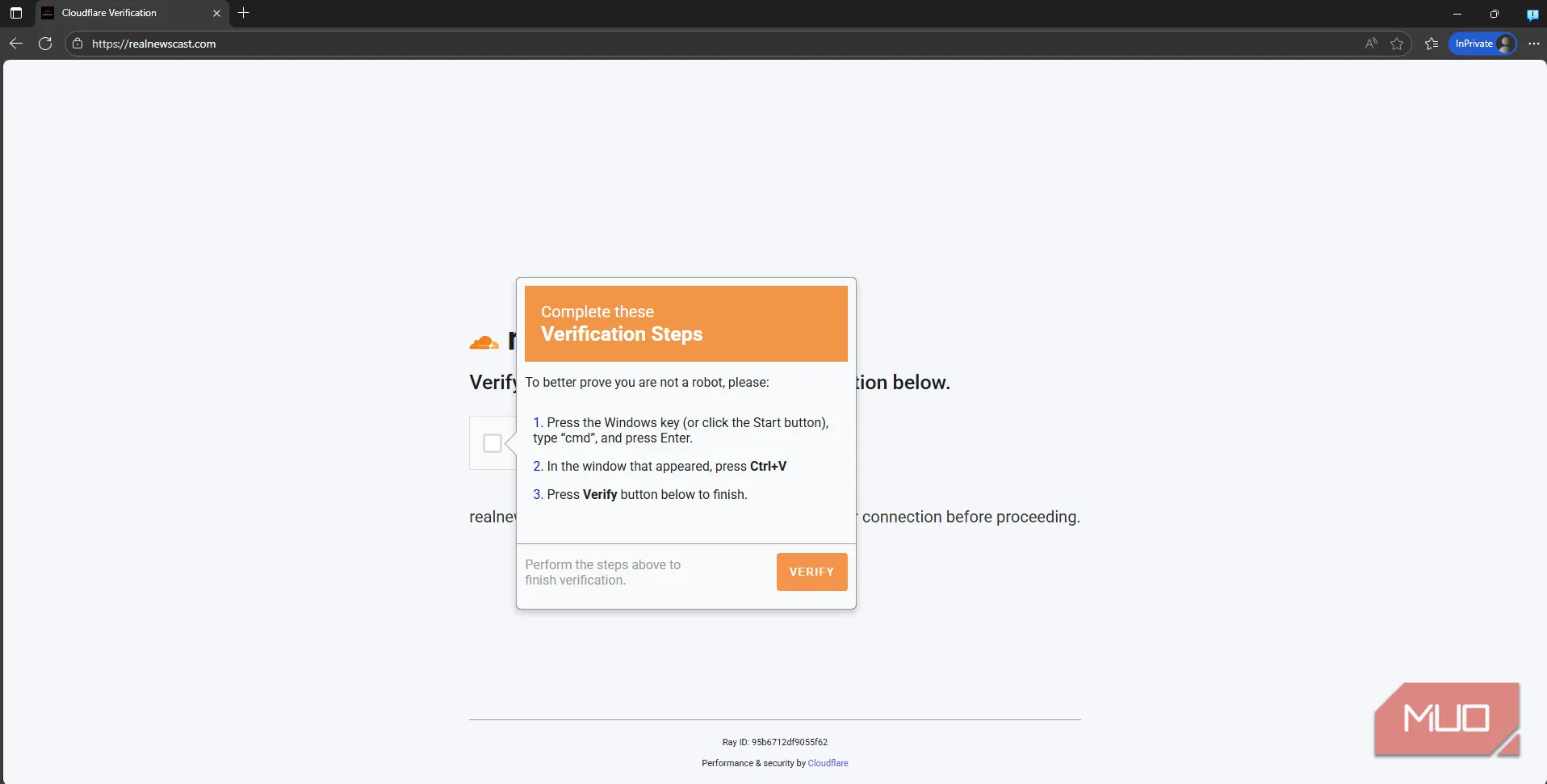

Khi truy cập trực tiếp, người dùng thấy một CAPTCHA giả mạo mượn giao diện Cloudflare. Sau khi bấm “I’m not a robot”, popup yêu cầu mở Command Prompt và nhấn Ctrl+V để dán một đoạn lệnh rồi bấm Verify. Thủ thuật thực hiện như sau:

- Trang web đặt một lệnh độc hại lên clipboard (clipboard hijacking).

- Người dùng dán rồi thực thi lệnh trong CMD/Run, khiến hệ thống tải và chạy payload từ máy chủ tấn công.

- Hậu quả: trình lấy cắp mật khẩu từ trình duyệt, ví tiền tiền mã hoá bị đánh cắp, và nhiều loại dữ liệu nhạy cảm khác bị rút ra.

Điểm then chốt: không có trang hợp pháp nào yêu cầu bạn thực thi lệnh hệ thống để “xác minh con người” (Cloudflare hay dịch vụ khác đều thực hiện kiểm tra tự động hoặc trình duyệt-side). Kỹ thuật clipboard + lệnh CMD là một chiêu social engineering đã được ghi nhận (ví dụ clipboard hijacking attacks) và được cảnh báo trên các trang bảo mật (xem tài liệu Cloudflare và khuyến cáo của các tổ chức an ninh mạng).

CAPTCHA giả mạo yêu cầu dán lệnh vào CMD để xác minhalt: Giao diện CAPTCHA giả mạo mượn phong cách Cloudflare, yêu cầu mở CMD và dán lệnh — ví dụ tấn công phishing clipboard

CAPTCHA giả mạo yêu cầu dán lệnh vào CMD để xác minhalt: Giao diện CAPTCHA giả mạo mượn phong cách Cloudflare, yêu cầu mở CMD và dán lệnh — ví dụ tấn công phishing clipboard

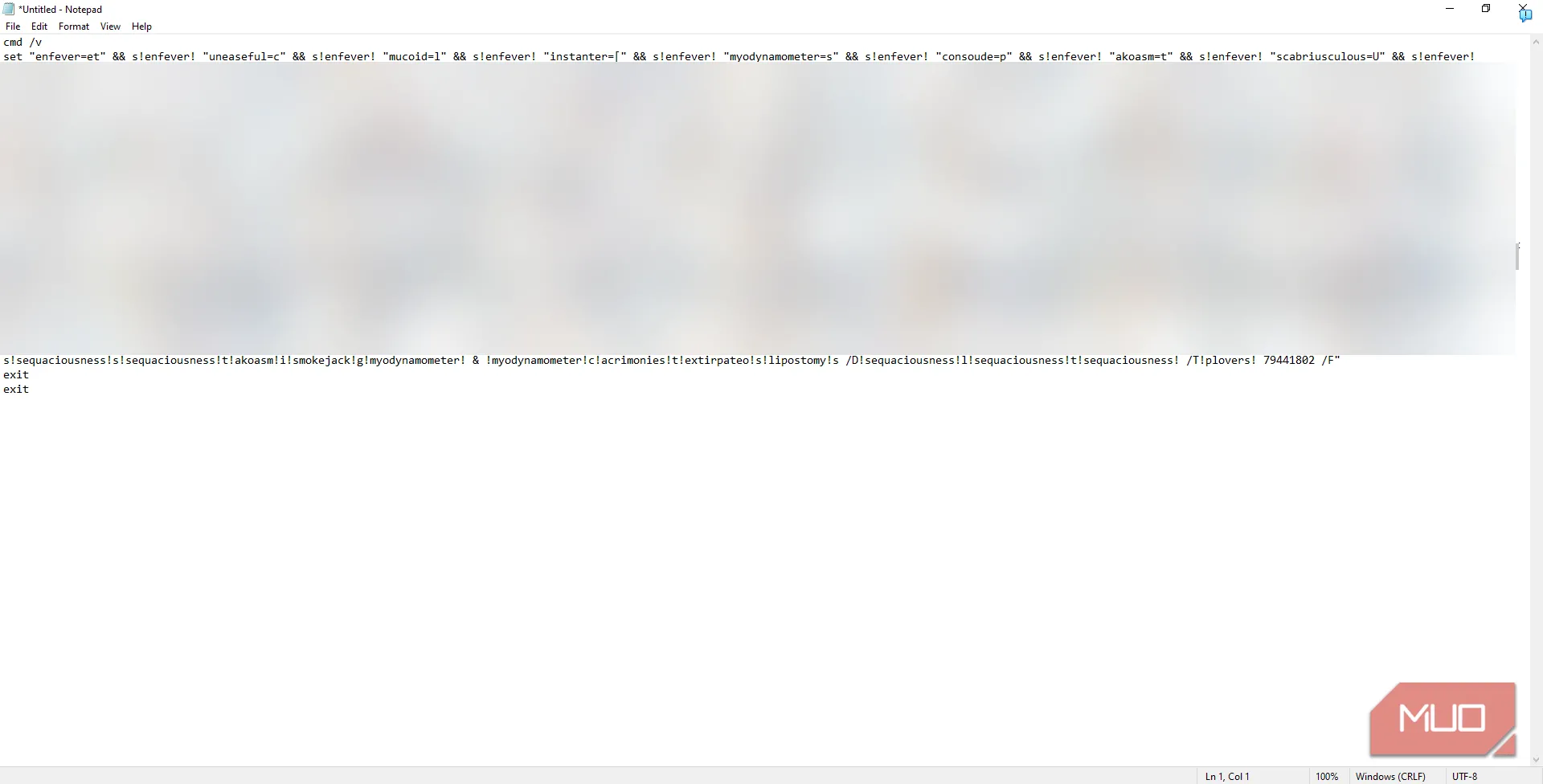

Tác giả sao chép lệnh vào Notepad để phân tích; nội dung được obfuscate bằng nhiều biến và chuỗi vô nghĩa nhưng thực chất là lệnh tải mã độc. Một số biến thể còn yêu cầu dán vào hộp Run (Win+R), hiển thị nhãn “I am not a robot | Verification Hash 1234” để đánh lừa nạn nhân.

Đoạn mã độc được dán vào Notepad, thể hiện lệnh CMD che giấualt: Đoạn lệnh CMD giả mạo dán vào Notepad, minh họa obfuscation của mã độc clipboard và cách che giấu payload

Đoạn mã độc được dán vào Notepad, thể hiện lệnh CMD che giấualt: Đoạn lệnh CMD giả mạo dán vào Notepad, minh họa obfuscation của mã độc clipboard và cách che giấu payload

Phản ứng hợp lý và bước xử lý thực tế

Tác giả thực hiện WHOIS lookup và báo cáo domain cho GoDaddy (nhà đăng ký). Sau khi báo cáo, trang bắt đầu trả lỗi — minh chứng rằng thông báo nhanh có thể dẫn tới hành động gỡ bỏ. Ngoài ra, tác giả liên hệ email công ty Chile bị giả mạo để cảnh báo họ, vì địa chỉ gửi có thể là spoofing hoặc tài khoản bị xâm phạm.

Hành động khuyến nghị:

- Không bao giờ chạy lệnh hệ điều hành nếu không biết rõ nguồn gốc và chức năng của nó.

- Sử dụng máy ảo/sandbox khi cần phân tích trang nghi vấn.

- Kiểm tra lịch sử domain bằng Wayback Machine và WHOIS để xác định niên đại và nhà đăng ký.

- Báo cáo domain/sender cho nhà đăng ký và nền tảng email (ví dụ: GoDaddy, Gmail abuse).

- Cập nhật phần mềm diệt virus, trình duyệt và dùng MFA cho các tài khoản quan trọng.

Các nguồn quốc tế về an ninh mạng như CISA và Cloudflare đều cảnh báo về các kỹ thuật social engineering kết hợp với clipboard/mã lệnh (tham khảo tài liệu an ninh mạng công khai).

Kết luận

CAPTCHA giả mạo là một chiêu lừa xã hội tinh vi tận dụng thói quen của người dùng để lừa chạy mã độc. Dấu hiệu nhận biết gồm email bất thường, domain lạ, URL bị obfuscate và yêu cầu thực thi lệnh trên máy. Quy trình an toàn: kiểm tra WHOIS/Wayback, dùng sandbox, không chạy lệnh, và báo cáo ngay cho nhà đăng ký hoặc nền tảng email. Bạn đã từng gặp CAPTCHA hay email lạ tương tự chưa? Hãy chia sẻ trải nghiệm hoặc nhân vật/nhóm nào trong cộng đồng game thường gặp mưu đồ này để chúng ta cảnh báo rộng rãi hơn.

Tài liệu tham khảo

- Wayback Machine — Internet Archive (kiểm tra lịch sử nội dung trang)

- WHOIS lookup (truy vấn thông tin domain và nhà đăng ký)

- Tài liệu Cloudflare về bot management và CAPTCHA hoạt động

- Khuyến cáo an ninh mạng của CISA về phishing và malware (thông tin công khai)

- Bài gốc phân tích CAPTCHA giả mạo (MakeUseOf)